PeDoll - 范例4:远程注入完成对钓鱼程序的网络抓包功能

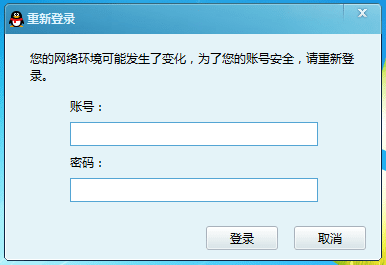

step1.将样本拷贝到调试机中,执行后会弹出钓鱼界面

通过分析,发现该程序为 QQScLauncher.exe

step2.转到PeDoll控制端,输入 enumprocess 枚举进程,输入 doll di <PID> 并注入

step3.考虑到该钓鱼样本应该为邮箱钓鱼,挂载TCP连接分析脚本

step4.点击运行,然后随便在钓鱼界面数据输入数据,等待抓包

step5.切换到数据,分析smtp数据包(钓鱼作者的邮箱账号密码都在那,BASE64解码一下大家都懂得)